آن چه که از قبل می دانیم این است که در مقیاس بزرگ، رویکرد شما نسبت به مساله امنیت شبکه و امنیت محصولات/خدمات توسط سیاست امنیتی کمپانی شما مشخص می شود. برای این که با مشکلی به نام کاربران خارجی «تائید نشده» رو به رو نشوید، نیاز به یک سیستم فایروال (دیوار آتش) خواهید داشت. برای دور نگه داشتن کارمندان «تائید نشده» از اطلاعات حساس شرکت، نیاز به یک سیستم کنترل دسترسی کاربر خواهید داشت. علاوه بر این، اگر شما کاربرانی از مناطق جغرافیایی متنوع و در فواصل دور و نزدیک داشته باشید، قطعا نیاز به دسترسی از راه دور رمزنگاری شده (encrypted remote access) یا VPN خواهید داشت.

با توجه به مسائلی که مطرح شد، گزینه های زیادی برای بررسی کردن داریم، اما در این مقاله بر روی دو حوزه مشخص متمرکز خواهیم شد.

1- امنیت مرزی بر روی شبکه- در این مورد، فایروال ها

2- خطرات بالقوه ای که در زمان استفاده از «cloud» در شبکه به وقوع می پیوندند

1- فایروال ها

فایروال ها به زبان ساده در شبکه، جهانی بیرونی (اینترنت) را همان بیرون نگه می دارند و خودی ها را همین داخل نگه می دارند، اما اجازه تبادلات کنترل شده داده بین این دوم جهان بیرونی و درونی را می دهد.

به طور کل، سه نوع عمده از فایروال موجود است:

– Packet filter ها

فایروال های پایه که پورت ها و پروتکل ها را بر روی شبکه شما به صورت بسته نگه می دارند.

– Stateful inspection firewalls

فایروال های پیشرفته ای هستند که بهترین محافظت، شامل سیستم های جلوگیری از نفوذ، anti-DDo ها و آنتی ویروس ها یا ضدبدافزارها را ارائه می دهند.

-

– Applicaation layer gateways

- خدمات مبتنی بر پروکسی هستند که به شما اجازه کنترل وبسایت ها و خدماتی را می دهند که کاربران شما به آن ها دسترسی دارند.

در زیر خلاصه کوتاهی از دو مورد اول (Packet filter ها و Stateful inspection firewall ها) را مشاهده می کنید. این دو مورد، اصلی ترین انواع فایروال هایی هستند که در امنیت شبکه به کار گرفته می شوند. Application layer gateway ها و پروکسی ها بیشتر در دفاتر و شبکه های دسترسی مورد استفاده قرار می گیرند، یعنی در جاهایی که نیاز به محدود کردن برخی اتصالات (مثلا شبکه مدرسه ای که می خواهد دسترسی کاربرانش به سایت های بزرگسال را محدود کند) وجود دارد.

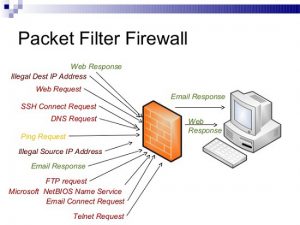

Packet Filter ها

Packet filter ها فایروال های بسیار اولیه ای هستند که مسیر انتقال داده از یک طرف فایروال به طرف دیگر را مسدود می کند (از اینترنت به سرورهای داخلی). این فایروال برای انجام این کار اطلاعات هدر هر packet را بررسی می کند و آن را با یک سری قوانین ساده مطابقت می دهد. به عنوان مثال اگر یک packet با هدر «HTTP» 80 پورت از اینترنت داشته باشیم، فایروال به لیست قواعد آن نگاه می کند که ببیند آیا packet های روی پورت 80 قابلیت عبور دارند یا نه، اگر قوانین این اجازه را بدهند، packet مستقیما از شبکه داخلی عبور می کند، در غیر این صورت فایروال، packet را مسدود می کند.

یک packet filter الزاما یک روتر با مشخصات امنیتی است و می تواند جریان داده را با پورت، پروتکل، منبع و مقصد کنترل کند. این فیلترها این موارد را یا ندارند و یا خیلی مختصر دارند: احراز هویت، کنترل دسترسی کاربر یا توانایی مدیریت کاربر. برخی دستگاه ها عملکرد رمزنگاری و VPN دارند اما این عملکردها معمولا در مقایسه با دستگاه های تخصصی تر بسیار ابتدایی و ساده به نظر می رسند.

مزایا

فایروال های packet-filter تعدادی مزیت دارند. Packet filter های سخت افزار محور عموما در بین همه پلتفرم های امنیتی جزو سریع ترین ها هستند و اثر کمی بر روی عملکرد شبکه شما می گذارند. عموما این فیلترها پایدارترین فایروال ها هستند. اگر چه هیچ پلتفرم امنیتی ای «plug and play» نیست، فیلترهای packet سخت افزار به این حالت نزدیک شده اند. آن ها غالبا زیر یک ساعت امکان به کارگیری دارند و بیشتر تنظیمات از طریق یک اینترفیس وب محور اجرا می شود.

معایب

متاسفانه، با وجود همه این مزایا، packet filter ها به عنوان خطرپذیرترین فایروال در بین فایروال های مطرح شناخته می شود. دلیل این مساله هم این است که این فایروال در مقابل خطرهای پیشرفته مقاومت مناسبی از خود بروز نمی دهد و برای کنترل کاربران، پروتکل های معمول، مدیریت از راه دور و گزینه های دیگری که در فایروال های دیگر وجود دارد، امکاناتی ندارد. از آن جایی که فایروال های packet filter فقط لایه شبکه را پایش می کنند، نسبت به جاسوسی IP، حملات ویروسی و حملات SYN flood به شدت حساس هستند.

علاوه بر فایروال های packet filter سخت افزارمحور، می توانید فایروال های نرم افزار محور را با هزینه ای اندک یا حتی به صورت رایگان و با استفاده از هر کدام از مرورگرها استفاده کنید. نرم افزارهای فایروال مختلفی برای سیستم عامل های UNIX محور (Linux, FreeBSD و …) وجود دارد و علاوه بر فایروال های اصلی می توانید از یک packet filter نرم افزار محور استفاده کنید.

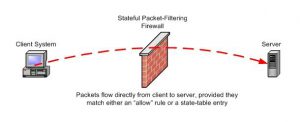

Steteful Inspection Firewall ها

یکی از امن ترین فایروال هاست که چندین کار را با هم انجام می دهد. این فایروال بیشتر کارهای packet filter ها و application layer gateway ها را به صورت ترکیبی انجام می دهد. اما یک خصوصیت جالب هم دارند، آن ها اطلاعات مربوط به هر اتصال را نگه می دارند که به این خصوصیت state table یا «جدول وضعیت» می گویند. یک فایروال از این نوع که به خوبی طراحی شده باشد به شکلی کاملا متفاوت نسبت به فایروال های دیگر عمل می کند. یک راهنمایی جامع و کامل در زمینه نحوه کار این فایروال ها شاید به اندازه یک رمان طولانی باشد ولی سعی می کنیم در این جا به صورت مختصر روال کار این فایروال ها را شرح دهیم.

نحوه کار

وقتی که در مرورگرمان نام یک دامنه را وارد می کنیم (مثلا lavancom.com) را وارد می کنیم و صفحه اصلی این سایت بالا می آید، فایروال Stateful inspection ثبت می کند که کامپیوتر ما یک فایل خاص را از وب سرور فراخوانده است. این اطلاعات تا زمانی که وب سرور پاسخ را ارسال کند، در state table ثبت و ذخیره سازی می شود. بعد از ارسال پاسخ توسط وب سرور، فایروال جدول وضعیت را بررسی می کند تا ببیند آیا پاسخی که ارسال شده با درخواستی که اخیرا در جدول وضعیت ثبت شده است (فراخوانی یک وبسایت) همخوانی دارد یا نه و اگر این مطابقت وجود داشت اجازه می دهد که داده ها وارد کامپیوتر شما بشوند.

در این رویکرد شما برای کار کردن با فایروال های دیگر (مثلا packet filter)، نیازمند یک قانون که به کامپیوتر این اجازه را بدهد که یک درخواست HTTP (port 80/tcp) ارسال کند و قانون دیگری که به پاسخ HTTP این اجازه را بدهد که به کامپیوتر برگردد هستید. با استفاده از جدول وضعیت، فایروال Stateful inspection متوجه می شود که این پاسخ درخواست شده بوده و به آن اجازه عبور می دهد و برای گرفتن این پاسخ نیاز به باز کردن ییک پورت پیدا نخواهید کرد.

این مساله شاید وقتی فقط با ترافیک HTTP کار داریم، خیلی هم بزرگ به نظر نرسد، اما وقتی می خواستید همین کار را با پروتکلی مثل SSH یا telnet انجام دهید، قضیه به کلی تفاوت می کند. شما نمی خواهید SSH را به وضوح به سیستم خود راه بدهید (چرا که خیلی امن نیست)، اما در ضمن می خواهید وقتی که یک دستگاه درون فایروال خواست با SSH صحبت کند، بدون نیاز به هر بار اعمال تغییرات این اتفاق بیفتد.

در مقاله بعدی این مساله را بررسی می کنیم که ورود فضای ابری (cloud) به شبکه می تواند چه تهدیداتی برای امنیت شبکه داشته باشد.

سایت شرکت لاوان ارتباط

http://lavancom.com/portal/magazine/rm-magazine/data-center/1473-datacenter-network-security